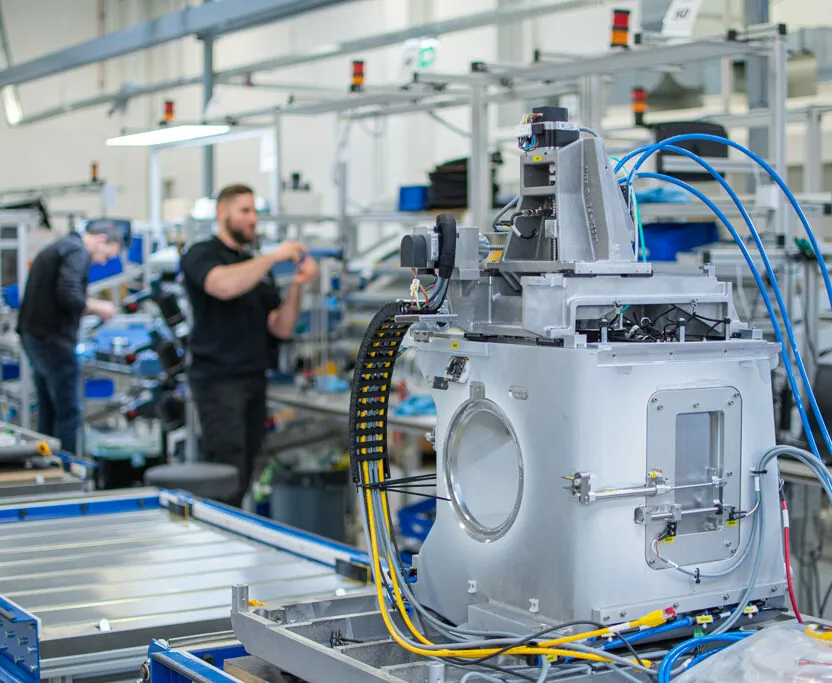

Fantastische Projekte mit hohem Mehrwert

Unsere Kundenreferenzen

Unsere langjährigen Erfahrungen gepaart mit zufriedenen Kunden sind die beste Referenz. Namhafte Unternehmen, darunter zahlreiche mittelständische Firmen sowie 28 der DAX 40 Konzerne vertrauen auf Produkte, Lösungen und Services von valantic. Nachfolgend haben wir für Sie eine Auswahl an ausgesuchten Kundenprojekten in Form von Referenzberichten zusammengestellt.