Highlight

Gemeinsam erfolgreich – unser valantic Team.

Lernen Sie die Menschen kennen, die mit Leidenschaft und Verantwortung bei valantic Großes bewegen.

Mehr über uns erfahrenVom ersten Alarm bis zum Wiederanlauf

Cyberkrisen passieren. Entscheidend ist, was dann passiert. Mit unserem Incident Response Service machen wir Sie sofort handlungsfähig. Mit einem erfahrenen Team, zuverlässigen Partnern und einer lückenlosen Vorbereitung.

Katastrophenfall Cyberangriff: Das ist zu tun, wenn der Ernstfall eintritt

Was tun, wenn nichts mehr geht? Dieses Whitepaper zeigt anhand eines realen Cybervorfalls, wie Sie Ihr Unternehmen durch die Krise steuern und welche Entscheidungen über Fortbestehen oder Stillstand entscheiden.

Ausnahmesituationen erfordern außergewöhnliche Partner

Die Bedrohungslage durch Cyberkriminalität ist in Deutschland anhaltend hoch. Laut Polizeilicher Kriminalstatistik (PKS) wurden im Jahr 2024 131.391 Fälle von Cyberkriminalität registriert. Hinzu kamen weitere 201.877 Fälle, bei denen die Täter aus dem Ausland oder von einem unbekannten Ort aus operierten (BKA, 2024). Diese und viele weitere Erhebungen machen deutlich, dass Unternehmen unabhängig von Branche und Größe einer ständigen digitalen Bedrohung ausgesetzt sind.

Unternehmen, die sich nicht umfassend vorbereiten, riskieren nicht nur finanzielle Schäden, sondern auch erhebliche Reputationsschäden und regulatorische Sanktionen. Häufig erkennen Unternehmen zwar die Dringlichkeit von Maßnahmen und verfügen im Zweifelsfall sogar über Notfallpläne, jedoch mangelt es in der Regel an entsprechender praktischer Erfahrung. Es fehlt an klaren Rollen, koordinierten Vorgehensweisen und einer validierten Wiederherstellungsstrategie. Diese Defizite zeigen sich spätestens im Ernstfall, wenn trotz Notfallplan Verzögerungen, Informationslücken und Fehlentscheidungen auftreten, die den Schaden potenzieren.

Wenn ein Cyberangriff erfolgt, herrscht oft Chaos: Systeme fallen aus, Daten sind verschlüsselt, interne und externe Stellen fordern Informationen, Entscheidungen müssen unter hohem Druck getroffen werden. Dabei drängen sich Fragen auf wie:

Wir haben in zahlreichen Fällen erlebt, was es bedeutet, wenn nichts mehr geht. Gemeinsam mit Vorständen und Geschäftsführern haben wir Organisationen in Ausnahmezuständen dabei unterstützt, Lieferketten aufrechtzuerhalten, den Betrieb von Einzelhandelsgeschäften sicherzustellen, Produktionslinien am Laufen zu halten und Zahlungsströme zu sichern.

In Zusammenarbeit mit den Verantwortlichen sowie Expertinnen und Experten aus unserem Netzwerk konnten wir die Katastrophe handhabbar machen und zugleich die Anforderungen der Stakeholder – ob Eigentümer, Lieferanten, Kunden oder Behörden – berücksichtigen. Unser Erfolg spiegelt sich hierbei nicht nur in der zügigen Wiederherstellung der Geschäftstätigkeit und der Zufriedenheit unserer Kunden wider, sondern wird auch durch unabhängige Wirtschaftsprüfer bestätigt.

Ob Ransomware, gezielte Attacke oder technisches Versagen...

...im entscheidenden Moment geht es um mehr als IT

Die Vorbereitung auf einen Cybervorfall wird häufig als IT-Thema angesehen, ist im Sinne des Business Continuity Managements aber ein Thema für das ganze Unternehmen. Das alleinige Vertrauen auf Technik führt im Falle eines Angriffs dazu, dass wichtige Geschäftsprozesse länger als nötig ausfallen und in der Krise Prioritäten, Ausweichlösungen und Notfallmaßnahmen mühsam erarbeitet werden müssen. Das kostet Zeit und Geld – in doppelter Hinsicht.

Im Ernstfall entscheidet vor allem das Zusammenspiel verschiedener Parteien über den Erfolg der Schadenbegrenzung. Als zentraler Bestandteil der Unternehmensresilienz muss ein ausgereifter Incident Response-Ansatz multidisziplinär gedacht werden und Cybersicherheit, Management, Recht, Kommunikation und externe Partner wie Forensikexperten und Behörden zusammenbringen.

Ein ganzheitlicher Incident Response-Ansatz…

Die Zunahme von erfolgreichen Angriffen – meist Ransomware-Attacken¹ – die Unternehmen teilweise oder vollständig lahmlegen, hat den Fokus auf das Thema IT geändert. Mit einem Mal wird klar, dass ohne IT nichts mehr geht. Entsprechend ist die Zeit nach dem Entdecken eines Cybervorfalls besonders kritisch. Hier entscheidet sich, ob der Angriff schnell eingedämmt und die Geschäftsprozesse möglichst ohne große Ausfälle auf Vorkrisen-Niveau gebracht werden können. Dazu gehören Sofortmaßnahmen, eine stakeholdergerechte Kommunikation, die Einhaltung rechtlicher Vorgaben sowie die Wiederherstellung der Businessprozesse priorisiert anhand deren Bedeutung für das Unternehmen. Um diesen Wiederanlauf effektiv zu organisieren, braucht es langjährige Erfahrung nicht nur im Betrieb von IT-Infrastrukturen, sondern vor allem auch in der unternehmerischen Bewertung des Vorgehens in solchen Krisen.

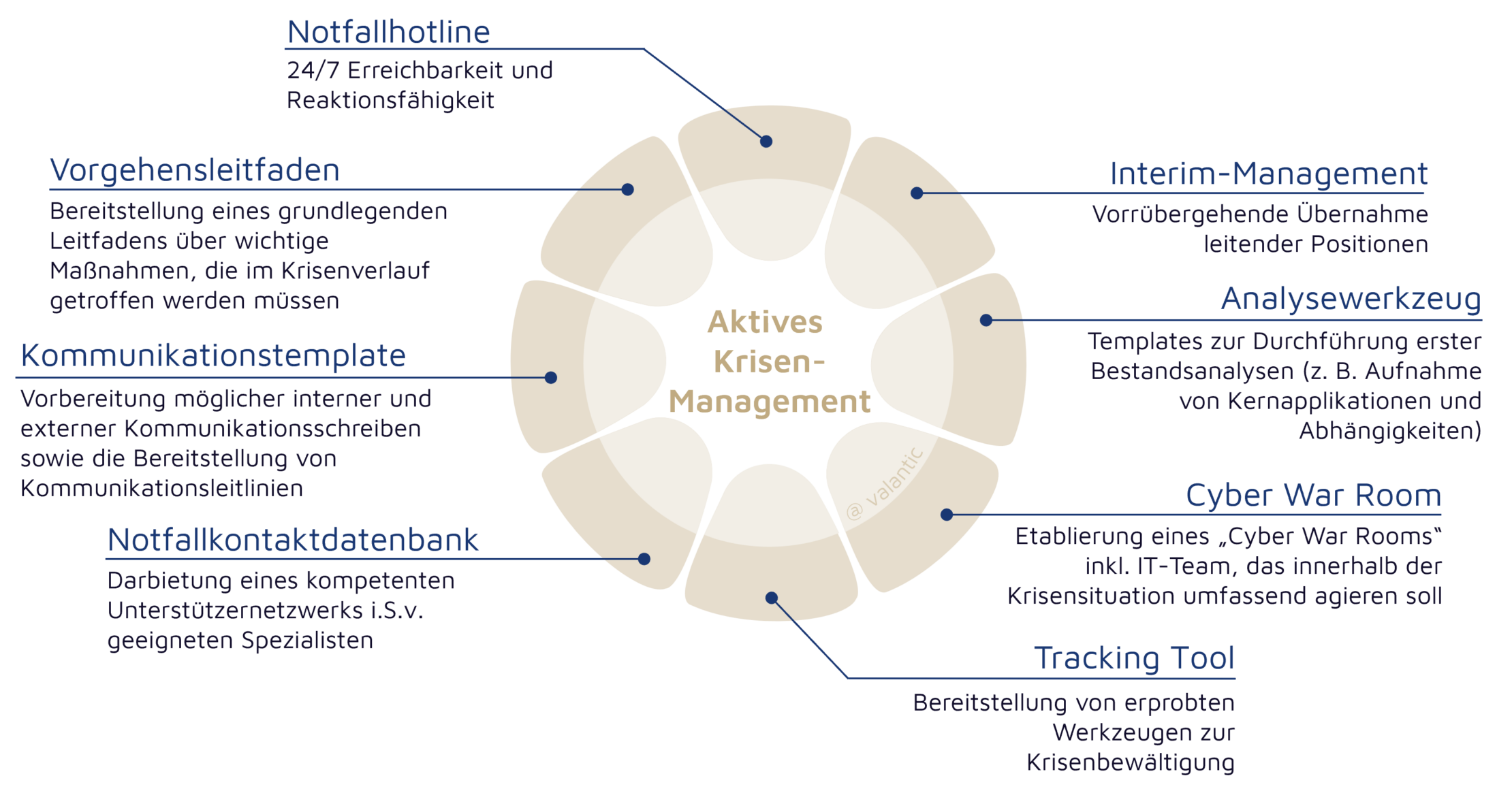

Unser Ziel: Maximale Sicherheit bei minimalem Einfluss auf die Geschäftstätigkeit

Unser eingespieltes Krisenteam übernimmt auf Wunsch die operative Leitung des Krisenstabs und steht Ihnen rund um die Uhr zur Seite. Unser Ziel ist es, maximale Sicherheit zu gewährleisten und gleichzeitig die Auswirkungen auf Ihre laufende Geschäftstätigkeit so gering wie möglich zu halten.

Externe Krisenkompetenz

Ihre Vorteile auf einen Blick

In der Krise zählt Geschwindigkeit, Klarheit und Erfahrung. Als externe Krisenexperten schaffen wir sofort Entlastung, stellen Strukturen her und bringen Entscheidungssicherheit in unsichere Situationen. Ihre Mehrwerte im Überblick:

Die beste Verteidigung ist Vorbereitung

Nicht jeder Incident führt zur Krise – aber jede Cyberkrise beginnt mit einem Incident. Entscheidend für den Outcome ist die richtige Vorbereitung.

Viele Unternehmen haben zwar einen Krisenplan, aber keine geübte Praxis. Im Ernstfall fehlt es oft an klar definierten Rollen, abgestimmten Entscheidungswegen und einem belastbaren Zusammenspiel zwischen IT, Management und Fachbereichen. Die Folge: Zeitverzug, Unsicherheit, Imageschäden und wirtschaftliche Verluste.

Crisis Readiness bedeutet, die Organisation handlungsfähig zu machen – unter Stress, mit begrenzten Informationen und gegen die Uhr. Dabei geht es nicht nur um technische Antworten, sondern vor allem um Kommunikation, Priorisierung und das Zusammenspiel aller Akteure. Wer in der Krise souverän reagieren will, muss vorher regelmäßig trainieren.

Ein belastbares Krisenmanagement basiert auf folgenden Elementen:

Unsere Erfahrung zeigt: Vorbereitung ist kein einmaliges Projekt, sondern ein kontinuierlicher Reifeprozess. Nur wer reale Szenarien durchspielt, Verantwortlichkeiten klärt und auch unter Druck Entscheidungen simuliert, wird im Ernstfall nicht überrascht.

Unsicher, ob Sie auf die Krise vorbereitet sind?

Lassen Sie uns den Ernstfall proben.

Marc O’Polo steht für hochwertige, zeitgemäße Premium Modern Casual Kleidung.

In unserer Video-Success-Story berichtet der Kunde über die Folgen des Cyberangriffs und wie sie gemeinsam mit valantic alle kompromittierten Systeme gezielt wieder aufgebaut und entsprechende Sicherheitsrisiken langfristig minimiert haben und wie sie ihre IT-Landschaft für die Zukunft aufstellen.

Bei einem hoch kritischen Cyber Incident konnten wir dank der schnellen, unkomplizierten und sachkundigen Hilfe durch valantic sehr fokussiert an der Problemlösung arbeiten. […] Vor allem aber war die Zusammenarbeit durch das hohe persönliche Engagement, die Professionalität und das angenehme Miteinander gekennzeichnet.

Dr. Patric Spethmann, COO

Downloads

Die Zeit unmittelbar nach einem Cybervorfall ist entscheidend. Wer vorbereitet ist, kann den Angriff schnell eindämmen und die wichtigsten Geschäftsprozesse so schnell wie möglich wieder in Betrieb nehmen. Das erfordert eine ganzheitliche Sicht, die IT, Management und Kommunikation vereint – und ein eingespieltes Team, das im Ernstfall souverän handelt.

Thomas Lang

Partner & Managing Director

valantic Division Digital Strategy & Analytics

¹Allein in Deutschland wurden 2024 950 Ransomware-Angriffe zur Anzeige gebracht (Dunkelziffer vermutlich höher) (BKA, 2024).